在当今数字货币蓬勃发展的时代,钓鱼攻击成为了加密货币用户面临的一大威胁。尤其是TokenIM2.0的出现,使得用户在便捷使用钱包的同时,也需要更为关注安全性。这篇文章将深入探讨钓鱼攻击,特别是如何伪造钱包导致币丢失的问题。

### 钓鱼攻击的工作原理 #### 钓鱼攻击的定义钓鱼攻击是一种网络攻击方式,攻击者通过伪装成可信任实体,诱使用户提供个人信息,如账号、密码等。在加密货币领域,钓鱼攻击常常针对钱包账号,导致用户的资金被盗。

#### 钓鱼攻击的种类钓鱼攻击的种类繁多,包括电子邮件钓鱼、短信钓鱼、社交媒体钓鱼等。攻击者可能通过伪造链接,偷偷转移用户的资产。

#### 钓鱼攻击针对加密货币的方式加密货币用户通常需要通过钱包进行交易,而钓鱼攻击针对钱包的方式主要是在伪造的钱包网页中获取用户信息。

### TokenIM2.0的特性 #### TokenIM2.0介绍TokenIM2.0是一款功能强大的加密货币钱包,提供白标服务、跨链资产管理,用户体验优良。

#### TokenIM2.0的安全功能包括多重身份认证、冷存储保护等重要安全功能,使得用户在管理资产时更加安心。

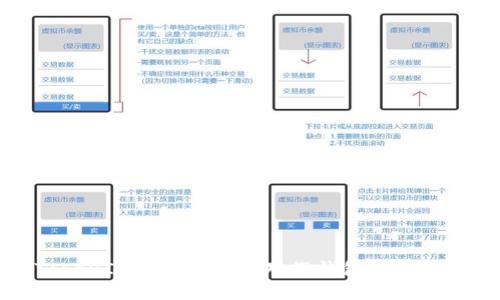

#### TokenIM2.0的用户界面友好的用户界面让用户能够轻松地管理自己的加密资产,同时也提供了安全提示来帮助用户抵御潜在的钓鱼攻击。

### 如何识别假钱包 #### 假钱包的特征用户在选择钱包时,可以通过一些特征来识别假钱包,例如查看开发者的信誉、钱包的下载来源等。

#### 常见的假钱包案例市场上常出现伪造的虚假钱包,这些钱包往往模仿正规产品,诱使用户下载和使用。

#### 如何确认钱包的真伪用户应通过官方网站获取钱包应用,并关注社区反馈和专业评测,以确认钱包的安全性。

### 假钱包币丢失的原因 #### 用户错误操作许多用户因对虚拟货币的不熟悉,常常在错误的场合输入钥匙,导致资产丢失。

#### 钓鱼网站的诱惑钓鱼网站通过伪装进入用户视线,诱使用户在其上输入个人信息,最终导致资产被盗。

#### 安全防范意识不足许多新手用户对安全防护意识不足,往往忽视了一些最基本的安全措施。

### 如何应对币丢失 #### 确定损失的币种首先,需确定丢失的币种,如果是重要资产,建议寻找专业人士进行操作。

#### 追踪交易记录通过区块链浏览器追踪被盗的资产,检查交易记录以了解资金流向。

#### 如何报警及其他应对措施用户可以通过联系平台支持及报警来追索损失,但鉴于加密货币的匿名性,追回资金非常困难。

### 预防钓鱼攻击的方法 #### 提高安全意识用户需定期学习网络安全知识,保持警惕,避免因小失大。

#### 常见的安全防护措施如使用强密码、定期更换密码、启用双重验证等方式都可以提高安全性。

#### 正确使用TokenIM2.0的方法熟悉TokenIM2.0的使用方式,并注意官方的安全提示和更新信息,避免下载来源不明的应用。

### 未来展望 #### 钓鱼攻击的趋势钓鱼攻击手段正在不断提升,用户需及时更新安全知识以应对新型攻击手段。

#### 加密货币开发者的责任开发者应注重提高钱包的安全性,并提供清晰的用户指南,帮助用户更好地使用。

#### 用户在未来安全中的角色用户不仅应认真对待自己的资产安全,还需参与到整个社区的安全文化中,与他人共享经验和教训。

### 常见问题解答 #### 1. 钓鱼攻击会导致哪些后果?钓鱼攻击可以导致用户信息泄露,资产被盗,甚至影响用户的信用记录等。

#### 2. TokenIM2.0的安全性能如何?TokenIM2.0采用多重安全措施,如冷存储、动态口令等,有效保护用户资金。

#### 3. 如何避免成为钓鱼攻击的受害者?用户应学习识别钓鱼信件和链接,提高警惕,不轻信陌生来源的信息。

#### 4. 如果我的资产被盗,能否追回?由于加密货币的匿名性,追回资产手续复杂,通常情况下很难恢复。

#### 5. 我该如何选择安全的钱包?选择知名厂家和开发团队有信誉的应用,并参照社区的反馈意见选择钱包。

#### 6. TokenIM2.0会有安全漏洞吗?所有软件都有可能存在漏洞,用户应保持钱包和设备的定期更新,确保安全。

#### 7. 如何使用TokenIM2.0?用户需详细阅读用户手册并遵循步骤操作,确保不进行错误操作导致资产丢失。

总之,在这个数字货币和钓鱼攻击迅速发展的新时代,用户需要更为谨慎和自觉地保护自己的资产,了解各种安全措施,同时使用合适的工具如TokenIM2.0来管理自己的数字资产。希望大家在这个过程中能够不断学习,抵御潜在的风险。